Райан Олсон, являющийся сотрудником компании Palo Alto Networks, рассказал, что 1 октября была начата фишинговая кампания, которая продолжается и по сей день. В качестве основных целей злоумышленники выбрали британских пользователей.

Хакеры отправляют своим жертвам письма, содержащие документ Microsoft Word, в котором пользователю предложено обманным путем провести активацию макроса, предназначенного для того, чтобы отображать Интернет-ресурсы, находящиеся под контролем злоумышленников, и загружать банковскую троянскую программу Dridex.

Как уже ранее сообщалось, в сентябре этого года были задержаны главные подозреваемые в создании и использовании банковских вредоносных программ Citadel и Dridex. Гражданина России и гражданина Молдовы арестовали за пределами своих стран проживания. Скорее всего они будут экстрадированы в США.

В конце предыдущего года было зафиксировано применение Dridex в масштабных кибернападениях, в рамках которых злоумышленниками похищалась банковская информация жертв. Экспертов в сфере информационной безопасности заинтересовал способ, который используется для заражения компьютера вредоносной программой. Dridex находится в макросе документа Microsoft Word, который скрыт в электронном спам-сообщении. Примечательно, что макросы начали использоваться киберпреступниками более десяти лет назад, но после того, как компанией Microsoft были усилены средства защиты против атак такого рода, данная практика потеряла свою популярность среди хакеров.

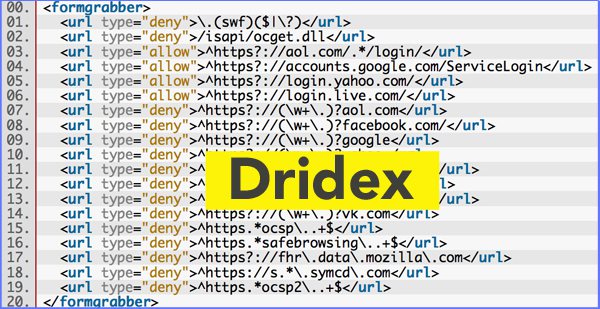

Фишинговые письма, используемые в новой киберкампании, были сформированы таким образом, чтобы не вызывать особого подозрения у пользователей. Обычно тематика таких писем связана с бизнес-предложениями, розничными заказами и способами их оплаты. Чтобы получить возможность просмотреть счет-фактуру, в диалоговом окне пользователю предлагается провести активацию макроса. Макрос в новой фишинговой кампании связан с URL-адресами, инфицирующими систему вредоносной программой Dridex. Компанией Palo Alto был опубликован список URL-адресов, C&C-доменных имен и прочих показателей, которые могут указывать на возможную компрометацию.