SecureNews неоднократно сообщал о различных инцидентах кибербезопасности в медицинских учреждениях, прежде всего, утечках данных пациентов и взломах медицинского оборудования.

Вместе с экспертами мы попытались разобраться, почему за рубежом участились случаи кибератак на клиники, столкнется ли Россия с аналогичными проблемами, каким образом следует формировать ИБ-инфраструктуру в медучреждениях и могут ли хакеры навредить пациентам.

Можно ли говорить о тенденции увеличения количества киберинцидентов, связанных с медучреждениями в западных странах? С чем это связано на ваш взгляд? И ждет ли Россию волна кибератак на больницы и поликлиники?

Вячеслав Медведев, ведущий аналитик отдела развития, «Доктор Веб»:

«Слово «волна» предполагает достаточно большое количество пострадавших. Однако в СМИ постоянно перечисляются одни и те же медучреждения. Дело в том, что в основном заражались случайные организации. Злоумышленники рассылали зараженные письма по принципу «может, кто-то и откроет». Точно таким же случайным образом взламывались сайты организаций. Другой вопрос, что волну вполне можно ожидать. Дело в том, что именно в 2017 году стали использоваться техники распространения, потенциально способные к ее созданию. Первое – эта атака на сайты, которые постоянно посещают именно сотрудники различных медучреждений. По статистике, более 80% сайтов уязвимо, но при этом очень немногие организации защищаются от заражения с доверенных страниц. Пример – эпидемия Bad Rabbit. Вторая технология распространения – взлом разработчика медицинского ПО. В легитимную программу помещается вредоносный код, который внедряется с очередным обновлением. И не нужно думать, что такое ПО – специфически медицинское. Это может быть и система документооборота. Пример – эпидемия NonPetya на Украине. Но чем могут быть интересны преступникам больницы и поликлиники? Сколько у нас в стране богатых медучреждений, способных заплатить существенный выкуп? Атака на них, конечно, возможна, тем более, что в рамках Национальной стратегии медицину предполагается сделать «цифровой». Так, внедрение «телемедицины» станет благодатным полем для мошенников и шантажистов. На данный момент основная проблема безопасности – недостаточность бюджетов, постоянные их сокращения. Если эта тенденция не изменится, то рано или поздно гром грянет».

Михаил Кондрашин, технический директор Trend Micro в России и СНГ:

«Самой нашумевшей историей последнего времени стала атака программы-вымогателя на клинику в Калифорнии, когда администрации учреждения пришлось заплатить выкуп в размере 17000 долларов для восстановления работоспособности учреждения. Такой успех злоумышленников сделал этот инцидент широко известным, но сам по себе он не является ярким примером целевой атаки на учреждение медицинского профиля. Тут скорее авторам программы-вымогателя просто повезло. Примером гораздо более опасной тенденции последнего времени является атака червя WORM_RETADUP.A на некоторые клиники в Израиле. Глубокое исследование этой вредоносной программы, проведенное нашими специалистами, показало, что код содержит все признаки программы-шпиона, такие как сбор и отправка сведений о системе на внешние сайты, перехват нажатий клавиш на клавиатуре и многие другие операции, включая выключение и перезагрузку компьютера. Повышенный интерес злоумышленников к медицинским учреждениям продиктован в первую очередь тем, что с одной стороны, руководство этих организаций будет готово заплатить любые деньги, ради восстановления работоспособности, а с другой, краденые персональные данные высшей категории, какими являются сведения о здоровье, очень высоко котируются на андеграундном киберпреступном рынке. Хочется отметить, что описанные угрозы технологически ничем не отличаются от тех, что угрожают другим учреждениям и предприятиям другого профиля. Отличия в размере рисков, которые возникают в случае успешной реализации атаки. Исследования последних лет позволяют обозначить более специфичные потенциальные угрозы для больниц и поликлиник. Например, возможность атак на используемое медицинское оборудование, которое в настоящий момент чаще всего реализуется на базе устаревших версий Windows, где не устанавливаются обновления от Microsoft, и, следовательно, присутствует множество уязвимостей. На другом конце спектра возможных угроз находится описанная в нашем прошлогоднем исследовании общая уязвимость к утечкам персональных данных, присутствующая во множестве медицинских учреждений в первую очередь в США. Речь идет об использовании такого средства внутренней коммуникации с сотрудниками, как пейджеры. Эта технология популярна до сих пор, так как обеспечивает надежный и недорогой способ информирования сотрудников учреждения. Так как используемые протоколы чаще всего не используют шифрования, то при наличии недорогого оборудования появляется возможность совершенно незаметно протоколировать все коммуникации по этому каналу в учреждении. В результате у злоумышленника может скопиться огромный объем информации о здоровье пациентов».

Чаба Краснаи, ИТ-евангелист компании Balabit:

«К счастью, в течение последнего года значительных целенаправленных кибератак на медицинские учреждения не было, но вирус WannaCry оказал разрушительное влияние на систему здравоохранения Великобритании. Стоит отметить, что и ранее вирусы-вымогатели вызывали глобальные проблемы в медицинских учреждениях, что влечет за собой серьезный ущерб репутации клиник, поскольку персональные данные пациентов могут оказаться на черном рынке. Но один из последних интересных трендов, который отмечают специалисты в исследованиях — уязвимости в медицинских устройствах, которые больницы используют ежедневно».

Яков Гродзенский, руководитель направления информационной безопасности компании «Системный софт»:

«Как ни печально, тенденция к увеличению числа кибератак в медицинской отрасли действительно есть. Это зафиксировано и в отчете, который 2 июня 2017 года Группа обеспечения кибербезопасности в сфере здравоохранения (HCIC) представила Конгрессу. Проблемы в отрасли классические, главная из них — отсутствие должного понимания проблематики ИБ. Поэтому при планировании бюджетов и их секвестировании, зачастую ИБ в медицинских организациях находится в проигрышном положении. Те законы, которые есть в нашей стране в части кибербезопасности в медицине, преследуют по большей части обеспечение конфиденциальности, в том числе, персональных данных. В то же время с точки зрения охраны здоровья пациентов, на первый план при рассмотрении ИБ должны выходить доступность и целостность медицинской информации, хотя и конфиденциальность, безусловно, также важна. Многие виды медицинского оборудования, например, хирургического, имеют сетевые интерфейсы и управление ими может быть перехвачено хакерами, такие прецеденты уже были. Доступность данных об истории болезни должна быть обеспечена с помощью специализированных средств в режиме 24/7, и вопросу тоже не всегда обеспечивается должное внимание. Что уж говорить об опасности нарушения целостности, допустим, данных об истории болезни. Это может привести к тяжелейшим последствиям».

Алексей Королюк, генеральный директор REG.RU:

«Тенденция увеличения киберинцидентов, связанных с медучреждениями, наблюдается уже с 2010 года. Связано это с тем, что во всем мире и во всех структурах, в том числе и медицинских, внедряется электронное управление: это и электронные медкарты, документы, оборудование, работающее через интернет. А там, где есть электронное управление, есть и хакеры, которые могут и хотят на этом заработать. О безопасности, в большинстве случаев, думают уже по факту случившихся инцидентов. Хотя должно быть наоборот. Россия идет по тому же пути и вполне очевидно, что угроза есть и будет существовать пока на безопасность не будут выделяться должные ресурсы».

Есть ли различия в подходах к обеспечению информационной безопасности в государственных и частных клиниках?

Яков Гродзенский:

«Описанные проблемы кибербезопасности характерны как для всех типов клиник. С моей точки зрения, в отношении к обеспечению ИБ в государственных и частных клиниках нет большой разницы. Это связано с тем, что мировоззрение и ощущение тех реальных проблем, которые могут возникнуть по части ИБ в медицинских организациях, на текущий момент оставляет желать лучшего. Другой вопрос, что центр принятия решений все-таки в государственных и частных находятся не на одном уровне. В случае госмедицины — это профильное министерство, разрабатывающее стандарты, и региональные медицинские комитеты, выделяющие финансирование на те или иные проекты. Другими словами, если будет принято решение об усилении ИБ в той или иной части, то оно так или иначе коснется всех учреждений. В частном секторе принятие решений о внедрении тех или иных средств защиты на стороне клиники. Поэтому дополнительное законодательное регулирование, подготовка базовой модели угроз в медицинской отрасли и разработка перечня обязательных защитных мер в медицинских учреждениях для обеспечения не только конфиденциальности, но также целостности и доступности, была бы кстати. Ведь законодательство – это всегда драйвер инвестиций, особенно, если наказание за нарушения неотвратимо и существенно».

Евгений Акимов, директор по развитию кибербезопасности группы компаний Softline:

«Конечно, статус медицинской организации (государственная или частная) накладывает свой отпечаток в том числе на нормы и правила обеспечения информационной безопасности. Государственные и частные лечебно-профилактические учреждения как правило применяют разные подходы к организации системы безопасности. Если государственные учреждения в основном буквально выполняют требования регуляторов, то частный бизнес в основном фокусируется на управлении рисками. При этом нельзя сказать, что те или иные типы медорганизаций в итоге лучше защищены – лидеры и аутсайдеры в вопросе обеспечения кибербезопасности наверняка найдутся среди каждой группы».

Алексей Королюк:

«В государственных клиниках России очень актуально такое понятие как «сэкономить» – будь то канцелярские мелочи или даже безопасность. Очень часто в приоритете просто выполнение задачи (например, подключить новое оборудование или перейти на электронный документооборот), а вопрос «как выполнить?» остается даже не на втором плане. В частных клиниках, возможно, ситуация обстоит лучше. Скорее всего, это зависит от сознательности владельца конкретной частной клиники».

Каким может быть «рецепт» надежной ИБ-инфраструктуры в медучреждениях? Могут ли пациенты повлиять на представителей сферы здравоохранения в вопросе обеспечения защиты данных?

Михаил Кондрашин:

«Медицинским учреждениям необходимо уделять повышенное внимание защите персональных данных пациентов и реализовывать механизмы защиты в большем объеме, чем это требуют документы регуляторов (например, 152-ФЗ, HIPAA). Желательно не хранить все сведения в единой базе, что подвергнет их все угрозе утечки, в случае компрометации доступа. Есть большой пласт информации о распределении полномочий для доступа к базам данных, и для медицинского учреждения крайне важно следовать этим практикам. Необходимо также максимально гранулировано сегментировать сеть учреждения, чтобы используемая медицинская аппаратура: компьютеры сотрудников, телефония, системы безопасности и прочие составляющие были максимально изолированы друг от друга. В этом случае взлом одной из подсистем не сможет повлиять на защищенность остальных. Радикальным способом защиты персональных данных стал бы переход на уникальные, в рамках отдельной клиники, идентификаторы, выдаваемые пациентам, – что не позволит злоумышленникам получить сведения о здоровье конкретных людей даже в случае успешного взлома. Для производителей оборудования специалисты разрабатывают специальные модули безопасности, которые предлагается встраивать в разрабатываемые устройства с тем, чтобы добавить механизмы защиты, реализованные специалистами в этой области. Пока встраивание подобных подсистем встречается нечасто, что объясняется консервативностью медицинских рынков и относительно низкими темпами обновления парка используемых устройств».

Чаба Краснаи:

«Любые организации, в том числе и медицинские учреждения — потенциальные жертвы кибератак. ИТ-системы любой компании должны быть настроены настолько качественно, чтобы всегда поддерживать уровень безопасности на высоком уровне. В Европе и США HIPAA и GDPR предписывают применять значительные контрмеры: это хорошо известные технологии, например, лог-менеджмент и управление доступом, особенно для привилегированных пользователей. Все эти меры обязательны, вне зависимости от обстоятельств. В то же время пациентам также нужно быть бдительными, всегда найдутся люди, которые заботятся о соблюдении своих прав и особенно требовательны к безопасности данных».

Евгений Акимов:

«Дать рецепт идеальной системы информационной безопасности для какой-либо отрасли невозможно, но главное, что должно сделать руководство любого медицинского учреждения – найти сотрудника, который будет заниматься непосредственно этим вопросом. Он должен следить за новостями от регуляторов, быть в курсе новых разработок производителей средств защиты, анализировать степень защищенности компании и принимать решения о том, как ее менять. Кому-то будет достаточно одного человека, кому-то потребуется нанять несколько новых сотрудников с высокой квалификацией.

Пациенты тоже могут повлиять на ситуацию: если в нашем обществе будет сформирована культура отношения с кибербезопасности в медицине, компании начнут тратить на нее больше времени и денег. Когда такое произойдет, никто из разумных клиентов не пойдет в банк, если не будет уверен, что уровень защиты в нем соответствует обязательным требованиям (к примеру, по защите персональных данных) и общепринятым международным стандартам (ISO27001). Большинство людей так или иначе сталкивались с кражей средств с банковского счета – либо сами оказывались в роли жертвы, либо слышали истории от знакомых, читали о таких инцидентах в СМИ. Как минимум, необходимо чаще выносить в публичное поле информацию о том, чем может быть чревата кража данных, содержащих врачебную тайну. Еще одна проблема – незавершенность российского законодательства в области кибербезопасности. У нас есть понимание о защите гостайны и персональных данных, но нет регулирующих документов в отношении врачебной тайны».

Могут ли хакеры всерьёз угрожать здоровью пациентов? Что могут сделать производители медоборудования для противодействия злоумышленникам?

Евгений Акимов:

«К сожалению, такие инциденты были в фармацевтической отрасли. Линия производства препаратов автоматизирована и, если сбить настройки, то вполне реально изменить, например, количество действующего вещества в таблетке. Это может повлечь за собой человеческие жертвы и является настоящим терроризмом. Что касается техники в лечебных центрах, не думаю, что кто-то станет тратить много времени на то, чтобы завладеть управлением медицинским оборудованием и убить человека во время процедуры – такой сценарий пока выглядит вероятным разве что в фильмах о шпионах (хотя технически и это возможно)».

Арсен Нахапетян, руководитель региональных проектов центра компетенций «Здравоохранение» группы компаний Softline

Арсен Нахапетян, руководитель региональных проектов центра компетенций «Здравоохранение» группы компаний Softline:

«Персональные данные пациента могут представлять очень высокую ценность, поскольку содержат в себе историю его болезни. В руках злоумышленников такая информация способна оказаться как потенциальной базой покупателей с потребностями в конкретных препаратах, так и средством шантажа. Учитывая скорость информатизации здравоохранения, можно предположить, что именно персональные данные окажутся одной из первичных целей кибератак в медицине. И позаботиться о надежном прикрытии тылов, думаю, стоит уже сейчас.

Сегодня безопасность медицинских решений обеспечивается преимущественно за счет использования закрытых каналов связи. Это вызвано тем что, во-первых, существующее федеральное законодательство о защите персональных данных не регулирует способ их защиты, а лишь декларирует соответствующую задачу, а во-вторых, большинство разработчиков ИТ-систем для здравоохранения не вносят средства защиты в собственные решения, поскольку это приводит к существенному удорожанию конечного продукта. Поэтому и решение о приобретении средств информационной безопасности ложится на руководство клиник.

Определенный интерес вызывает защита персональных данных в рамках специализированных информационных систем для медицинской отрасли, а также в рамках решений для телемедицины. Как здесь будет обеспечиваться надежная и безопасная передача данных - пока вопрос.

Выходы, которые видятся на сегодня, в первую очередь, это обезличивание персональных данных пациента с присвоением MPI (medical patient index) и использование, например, таких средств безопасности как ViPNet, защищенные каналы, соответствующая архитектура информационных систем и дата-центров, где хранятся данные о пациентах».

Евгений Бородулин, главный архитектор компании «Информзащита»

Евгений Бородулин, главный архитектор компании «Информзащита»:

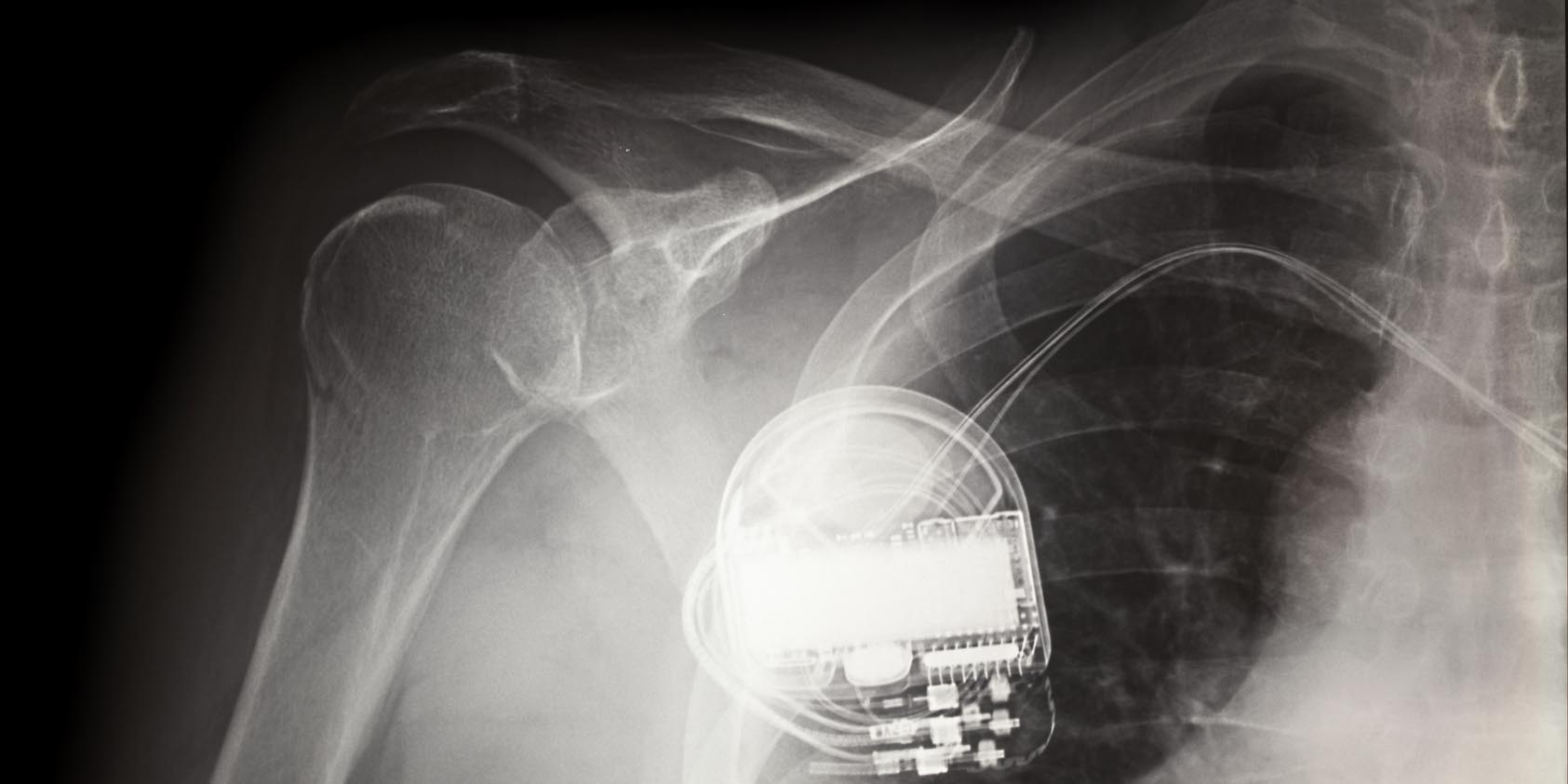

«Информатизация в сфере медицины имеет и обратный эффект – появление возможности для злоумышленников удаленно получить доступ как к данным (персональные данные, результаты анализов, диагнозы, платежные сведения), так и непосредственно к медицинскому оборудованию, в том числе жизнеобеспечивающему. Кейсов угрозы жизни и здоровью пациентов можно придумать много: подмена исследовательских данных и результатов анализа, истории болезни и диагноза, рекомендаций врачей клиник в телемедицине, что может привести к неверному лечению, пациента, изменение рабочих характеристик (параметров) анализирующего или другого оборудования, получение удаленного управления над портативными медицинскими устройствами, хранящимися у пациентов и многие другие. Пример реальной угрозы здоровью пациента – возможность удаленного управления кардиостимуляторами, которую может реализовать любой человек путем приобретения в открытом доступе радиоуправляющего модуля для определенной модели водителя ритма. Связано это с тем, что большинство производителей пренебрегают базовыми методами защиты информации и аутентификации управляющего устройства, в рамках одной модели кардиостимулятора водителем ритма может управлять любой управляющий модуль. Открытых свидетельств проведения подобных атак не было, для управления требуется непосредственная близость управляющего модуля к кардиостимулятору, однако угроза проведения направленной атаки такого на здоровье пациента с помощью портативных устройств с удаленным управлением реальная. Для противодействия злоумышленникам необходимо обеспечить равнозначно как защиту инфраструктуры медицинских учреждений и ЦОД, так и внедрять процессы безопасности в разработку медицинского оборудования (как устанавливаемого в клиниках, так и портативного). По данным исследователей WhiteScope (США) в управляющих модулях кардиостимуляторов четырех производителей было обнаружено суммарно более 8 тысяч уязвимостей, что выглядит весьма неутешительно. Без необходимого внимания к безопасности при производстве медицинского оборудования ситуация будет только ухудшаться с появлением новых технологий и услуг, хакеры могут создать реальную угрозу здоровью населения. Нам стоит перенять опыт западных коллег и обеспечить разработку собственных устройств и систем с привлечением высококлассных специалистов в области безопасности, так как информационные технологии в медицине переходят от состояния «business critical» к «health critical».