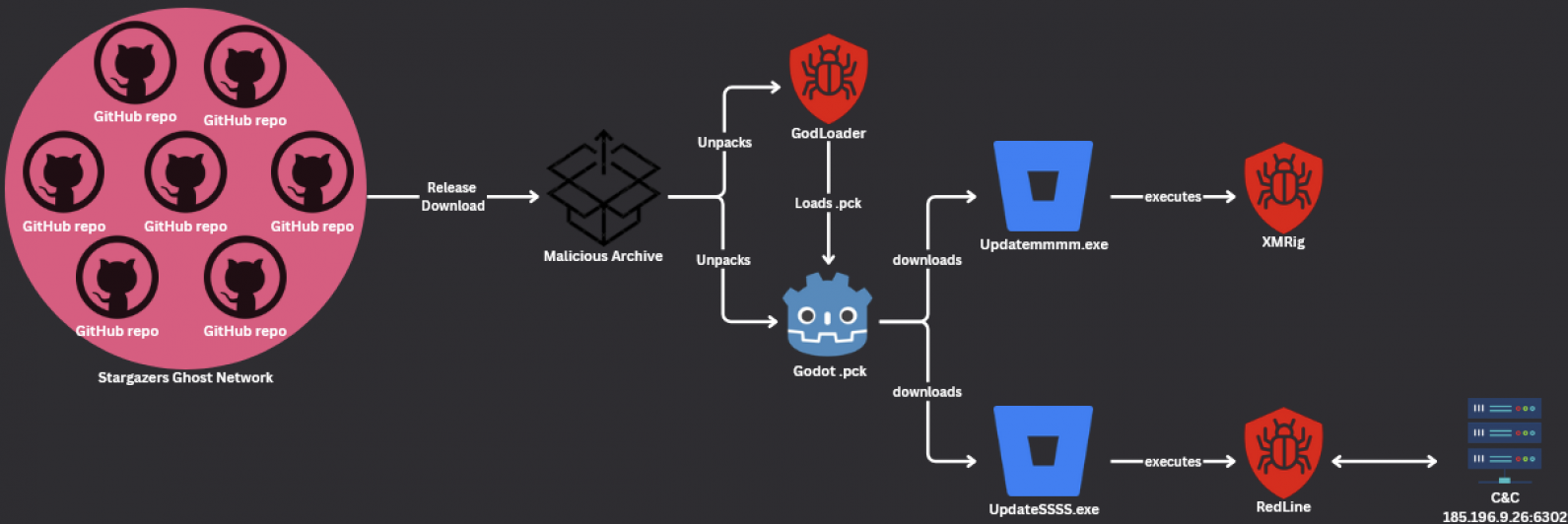

Хакеры использовали новое вредоносное ПО GodLoader, эксплуатирующее возможности игрового движка Godot, для обхода обнаружения и заражения более 17 000 систем за три месяца. По данным Check Point Research, атакующие использовали гибкость Godot и язык сценариев GDScript, чтобы исполнять вредоносный код, обходя системы защиты. Вредоносные файлы в формате .pck скрывали вредоносные скрипты, которые запускали коды для кражи учетных данных и установки дополнительных угроз, таких как криптомайнер XMRig.

Кампания, проходившая с сентября по октябрь 2024 года, включала четыре волны атак. Злоумышленники распространяли зараженные инструменты и игры через платформу Stargazers Ghost Network, используя GitHub-репозитории для маскировки вредоносного ПО под легитимные программы. Более 200 репозиториев, управляемых 225 учетными записями, эксплуатировали доверие пользователей к открытым платформам.

Хотя атакующие нацелились в основном на Windows, экспериментальный код GDScript демонстрирует, что вредоносное ПО легко адаптируется для Linux и macOS. Stargazer Goblin, организатор кампании, зарабатывает на предоставлении вредоносного ПО как услуги (DaaS), с момента запуска сервиса в 2022 году получив более $100 000.

В ходе кампании злоумышленники использовали 3000 фальшивых учетных записей GitHub, чтобы поднимать свои репозитории в трендах платформы, добавляя к ним звезды и форки для создания иллюзии легитимности.

Разработчики Godot заявили, что уязвимость не связана с движком напрямую: злоумышленникам приходится распространять весь исполняемый файл Godot вместе с вредоносным кодом. Пользователи подвергаются риску только при запуске подозрительных файлов из ненадежных источников. Godot сравнили с Python и Ruby, подчеркнув, что риск использования движка для атак не превышает риски других программных сред.

Эксперты подчеркивают необходимость загружать приложения только из проверенных источников и избегать неизвестных репозиториев.

Крупнейшая утечка года: хакеры получили доступ к данным 31 миллиона пользователей