Эксперты Group-IB обнародовали отчет о недавних атаках вымогательской программы Bad Rabbit. Специалисты выяснили, что ответственность за атаки с использованием шифровальщиков Bad Rabbit и NotPetya (Petya.A) несет одна и та же кибергруппировка.

Как утверждают исследователи, код Bad Rabbit был создан на основе NotPetya. Так, в Bad Rabbit есть уникальный функционал вычисления хэша, а также методика распространения программы и удаления журналов.

В отчете говорится, что некоторые модули Bad Rabbit были созданы летом 2014 года, что указывает на применение старых утилит для работы с дисками из прошлых атак этой кибергруппировки. Следует отметить, что в 2014 году хакеры из группы Black Energy резко развернули активную деятельность.

По словам экспертов, распространение Bad Rabbit осуществлялось с помощью методики drive-by download, а для доставки вредоносной программы применялись сайты популярных российских и украинских СМИ. Кроме того, специалисты обнаружили, что хакеры получили доступ к этим веб-ресурсам в ходе целенаправленной атаки.

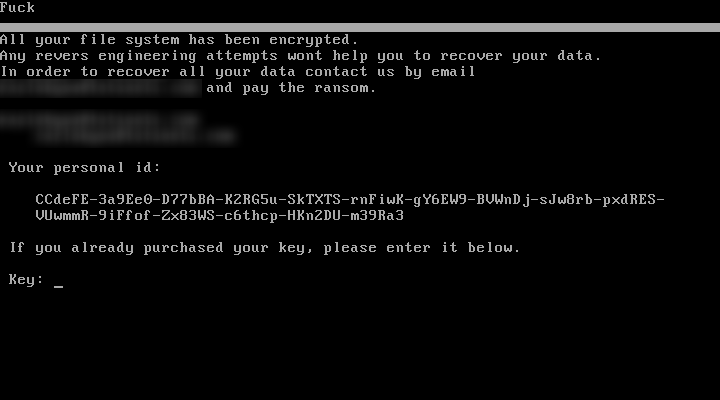

Участники кибергруппировки пытались выдать себя за обычных вымогателей. Как утверждают исследователи, целью киберкампании NotPetya, вероятнее всего, являлся саботаж, так как вредоносная программа располагала лишь одним кошельком для выкупа. В ходе киберкампании Bad Rabbit для каждого устройства автоматически создается уникальный ключ, для которого существует отдельный кошелек. Кроме того, в случае с Bad Rabbit использовалось доменное имя, которое ранее фиксировалось в хакерских атаках, осуществлявшихся с целью фишинга и перехвата трафика. Благодаря анализу файлов на Tor-сайте, эксперты выяснили, что этот ресурс был создан еще 19 октября.

Эксперты также обратили внимание на то, что киберкампания была спланирована со всей тщательностью и, вероятнее всего, ее запуск изначально был намечен на 25 октября. На это указывает дата электронной подписи вредоносной программы 25.10.2017 несмотря на то, что атака была начата 24 октября.