Во время праздничного сезона покупок вернулись к жизни три штамма вредоносных программ - GratefulPOS, Emotet и Zeus Panda.

В то время как GratefulPOS, похоже, является новым штаммом вредоносного ПО, другие два, Emotet и Zeus Panda, всего лишь подверглись незначительным обновлениям.

GratefulPOS

Из трех наиболее интригующим является GratefulPOS - вредоносное ПО, атакующее POS-терминалы. GratefulPOS была обнаруженная группой Intelligence & Detection Target Cyber Threat Intelligence & Detection и подвергнута анализу исследователями безопасности из подразделения FirstWatch RSA.

Впервые программа была обнаружена в середине ноября и работала на POS-терминалах с 64-разрядной версией Windows 7 или более поздними версиями.

По мнению исследователей RSA, вредоносное ПО устанавливается вручную, что означает, злоумышленники должны заранее ослабить POS-сети.

Под капотом GratefulPOS в основном базируется на FrameworkPOS, т.е. у них схожие функции. Например, способность очистить RAM в данных платежной карты и возможность отправить собранную информацию на собственный C&C-сервер в виде закодированных и сильно обфусканных DNS-запросов.

Zeus Panda

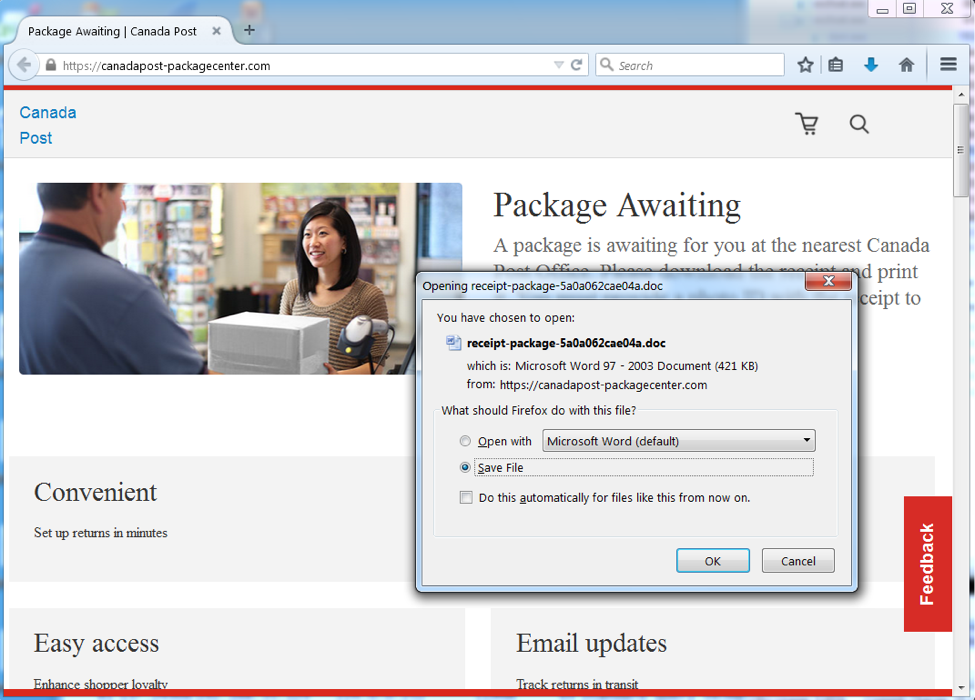

Второй вредоносный штамм, показывавший увеличение активности - Zeus Panda – относится к семейству вредоносных программ, меняющих результаты поисковых страницы на вредоносные ссылки для скачивания.

Согласно отчету, опубликованному на прошлой неделе Proofpoint, с середины ноября операторы трояна Zeus Panda изменили свой обычный режим работы. В настоящее время они сосредоточились на небанковских целях с обширным списком внедрений в браузер, явно разработанных под праздничные шопинги.

Помимо обновленного целевого списка, Zeus Panda остался тем же ранее известным трояном. Вирус заражает пользователей, а затем вставляет вредоносный код, который крадет учетные данные для входа на сайты из его целевого списка.

Emotet

Наконец последнее, но не менее важное: исследователи Bromium заметили интересный вариант Emotet, который был выпущен как раз вовремя, чтобы поймать поздний праздничный сезон покупок.

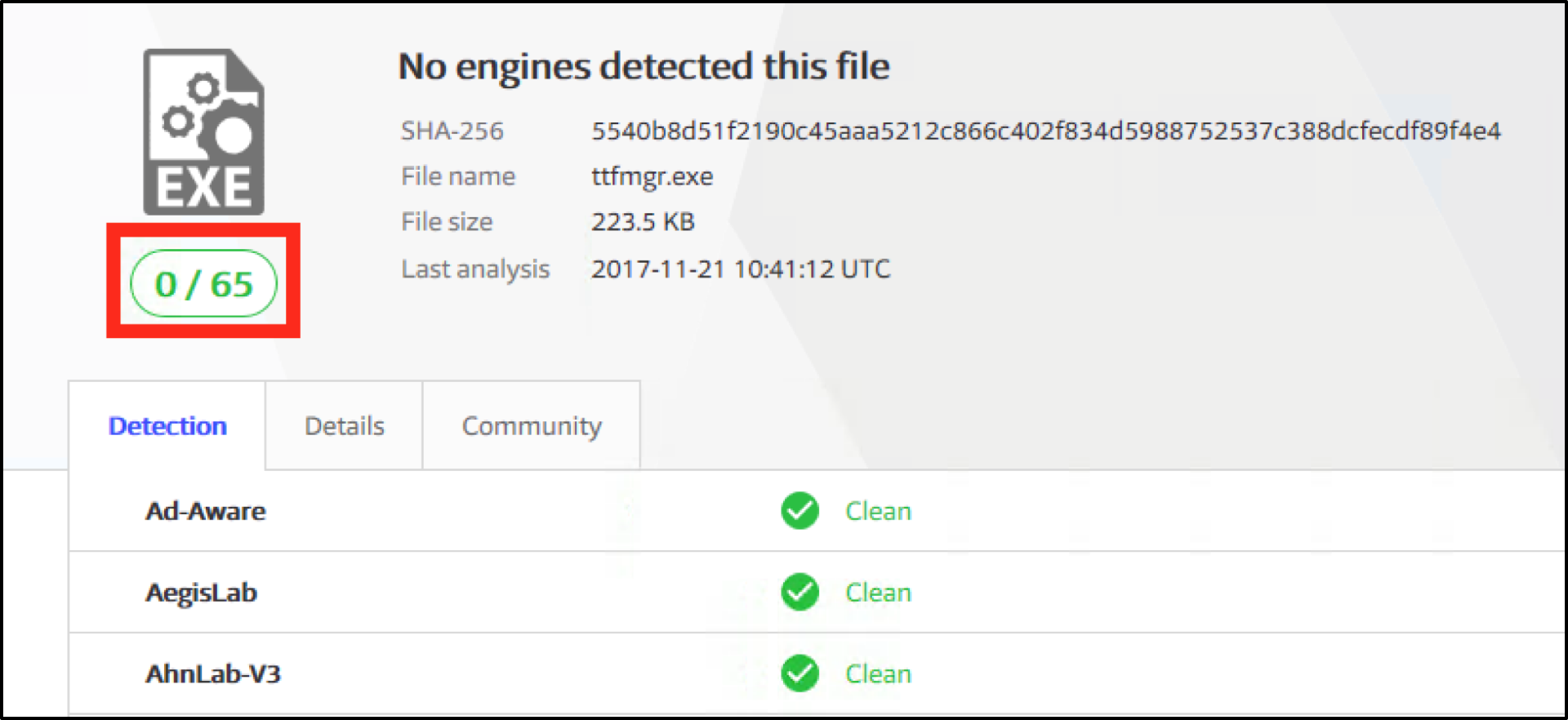

В электронном письме в адрес Bleeping Computer представитель Bromium заявил, что недавно идентифицированная версия Emotet смогла уклониться от более 75% протестированных антивирусных ядер.

Бром говорит, что это произошло, поскольку Emotet, для того чтобы избежать обнаружения, использовала полиморфные функции и постоянно переупаковывала вредоносный код,

Вредоносные программы, использующие полиморфные функции, не являются чем-то новым, но похоже это первый раз, когда эту технику использует Emotet.