Вредоносное ПО для Android с открытым исходным кодом под названием «Ratel RAT» стало популярным способом атак на устаревшие мобильные устройства через блокировку их с помощью модуля-вымогателя, требующего оплаты в Telegram.

Исследователи уже обнаружили более 120 компаний с использованием вредоносного ПО Rafel RAT. Некоторые из этих кампаний проводят известные злоумышленники, например APT-C-35 (DoNot Team).

Среди целей уже числятся высокопоставленные организации, в том числе в правительстве и военном секторе США, Китая и Индонезии.

В большинстве случаев заражения мошенники использовали для внедрения версию Android, срок эксплуатации которой истек (EoL) и которая больше не получала обновлений безопасности, что делало ее уязвимой для перед внедрением.

Как правило это Android версий 11 и старше, на долю которых приходится более 87,5% от общего числа атак. Лишь 12,5% зараженных устройств работают под управлением более современных Android 12 или 13.

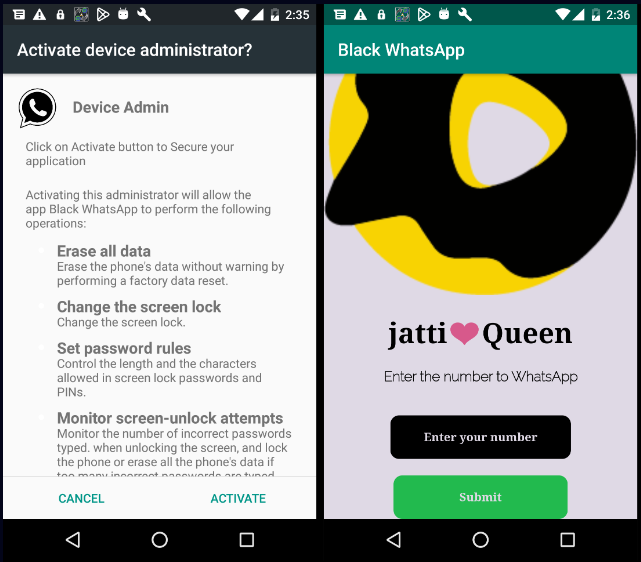

Что касается целевых брендов и моделей смартфонов, то здесь нет определенного приоритета, в основном были скомпрометированы Samsung Galaxy, Google Pixel, Xiaomi Redmi, Motorola One и устройства OnePlus, Vivo и Huawei. Популярные пути продвижения вредоносного ПО — это социальные сети Instagram, WhatsApp, платформы электронной коммерции или антивирусные приложения, чтобы обманом заставить людей загрузить вредоносные APK-файлы.

Чтобы защититься от этих атак, избегайте загрузки APK из сомнительных источников, не нажимайте на URL-адреса, встроенные в электронные письма или SMS, а также сканируйте приложения с помощью Play Protect перед их запуском.