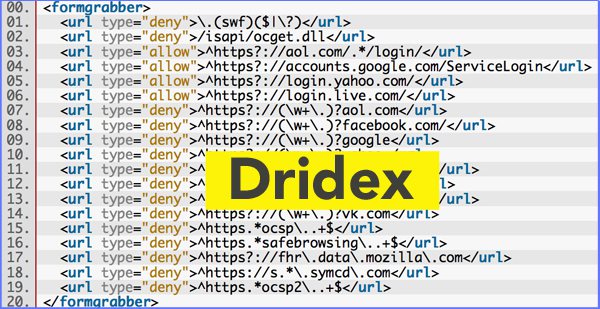

Четвертая версия банковской троянской программы Dridex обнаружена специалистами из IBM X-Force. Ключевые особенности обновления: применение техники AtomBombing и новых методик шифрования файла конфигурации.

Разработчики Dridex всегда добавляют в исходный код версию вредоносной программы, вследствие чего эксперты могут отслеживать эволюцию программного обеспечения.

Функционал Dridex v4 во многом идентичен с предыдущей версией, однако теперь банковская троянская программа осуществляет загрузку своего вредоносного кода напрямую в память хоста с помощью техники AtomBombing. Методика, которая позволяет внедрять вредоносный код в процессы Windows, основана на применении таблиц атомов. В них Windows хранит идентификаторы и строковые переменные, посредством которых осуществляется поддержка функций других приложений. Так как таблицы являются общедоступными, любые приложения могут вносить изменения в информацию, содержащуюся в них.

Как утверждают эксперты, разработчики Dridex создали свою технику AtomBombing на базе PoC-кода, который был представлен специалистами enSilo. Авторы пользовались лишь одним его фрагментом, а затем дописали все остальное, получив технику, которая позволяет осуществлять загрузку вредоносного кода в блок RWX-памяти, обходя при этом механизмы обнаружения атаки AtomBombing, реализованные после обнародования отчета enSilo.

Новую версию Dridex пока что применяют лишь в атаках против клиентов британских банков, но эксперты считают, что вредоносная кампания может распространиться и на объекты в других странах.