Волна атак со стороны вымогательского ПО WannaCry привлекла огромное внимание к и без того остававшейся актуальной теме программ-шифровальщиков. Редакция SecureNews предлагает читателям в рамках нового материала вспомнить о самых нашумевших в последнее время программах-вымогателях, а также ознакомиться с существующими в настоящее время методами борьбы с ними.

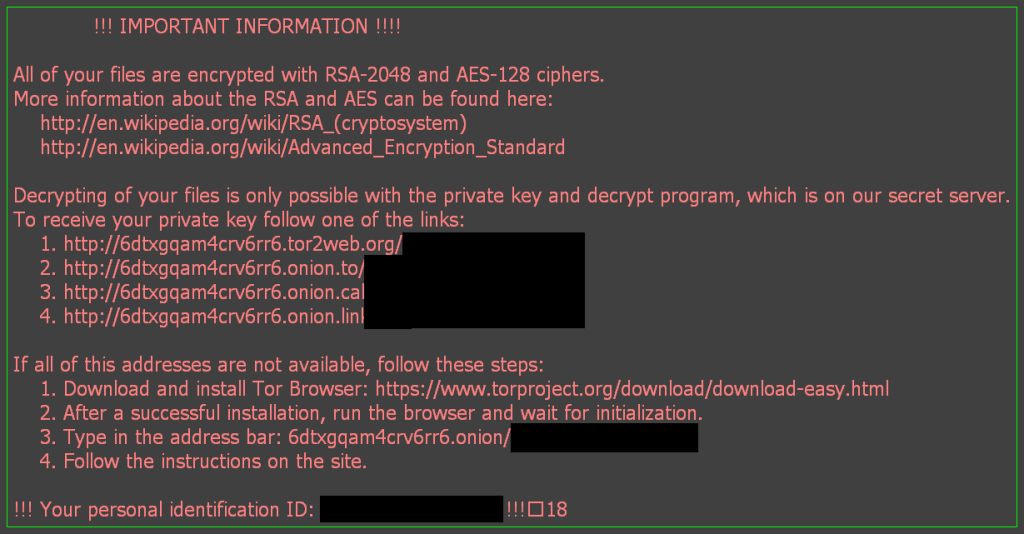

CryptXXX

Программа CryptXXX привлекла к себе внимание экспертов в апреле 2016 года. CryptXXX, прежде всего, шифрует файлы на зараженном компьютере, но также программа собирает сведения об установленных на компьютере браузерах, клиентах почтовых сервисов, мессенджерах и FTP-менеджерах, а еще программа может красть биткоины, пароли и другую учетную информацию. Для распространения CryptXXX киберпреступники использовали набор эксплоитов Angler.

Программа CryptXXX привлекла к себе внимание экспертов в апреле 2016 года. CryptXXX, прежде всего, шифрует файлы на зараженном компьютере, но также программа собирает сведения об установленных на компьютере браузерах, клиентах почтовых сервисов, мессенджерах и FTP-менеджерах, а еще программа может красть биткоины, пароли и другую учетную информацию. Для распространения CryptXXX киберпреступники использовали набор эксплоитов Angler.

Вскоре после появления CryptXXX специалисты «Лаборатории Касперского» внедрили новый функционал в свой инструмент для восстановления файлов RannohDecryptor, что позволило жертвам CryptXXX расшифровать свои данные без выплаты выкупа. Изначально RannohDecryptor был разработан для того, чтобы восстанавливать данные, зашифрованные программой Rannoh.

Впрочем, уже 9 мая была обнаружена новая версия CryptXXX, в случае с которой RannohDecryptor стал бесполезным. В новый вариант CryptXXX были внесены существенные изменения. Среди прочего, вредоносная программа начала блокировать экран и выводить зараженный компьютер из строя.

Эксперты «Лаборатории Касперского» вскоре модифицировали свою утилиту, которую теперь можно было использовать против новейшей версии CryptXXX. Однако почти сразу же хакеры выпустили еще одну версию шифровальщика, продолжая тем самым «гонку вооружений» с «Лабораторией Касперского».

Ответ специалистов компании заставил себя ждать долго: новый RannohDecryptor, актуальный для новейшей версии CryptXXX был выпущен лишь в декабре. Данная утилита общедоступна для пользователей, которые могут скачать ее либо на сайте разработчика, либо на NoMoreRansom.org.

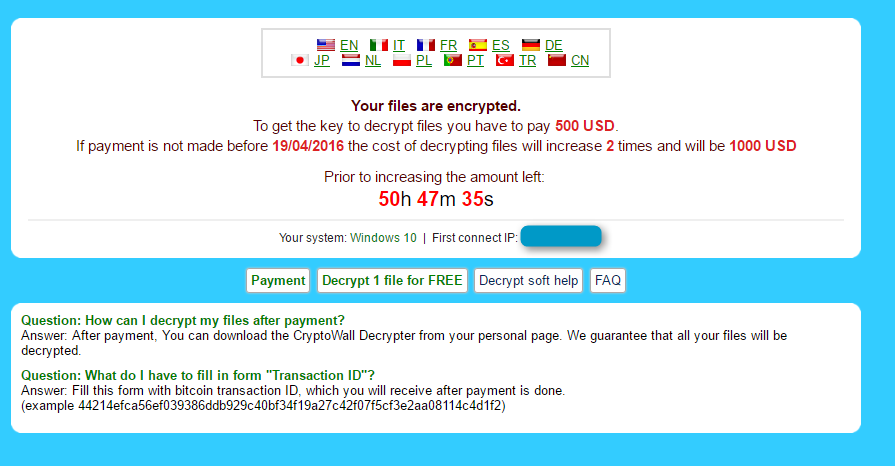

Locky

Программа Locky была зафиксирована в феврале 2016 года. Она распространялась посредством спам-писем с прикрепленными документами Word. В документе находится макрос, запускающий загрузку вымогательской программы.

От других вымогательских программ Locky отличается тем, что она использует командную инфраструктуру для обмена ключами в памяти до начала процесса шифрования данных. Эксперты считают, что эту особенность могут применять для предотвращения потери доступа к информации.

Пострадавшие вследствие программ могут расшифровать свою информацию, используя инструмент, разработанный компанией Trend Micro. Его можно загрузить на сайте компании или на NoMoreRansom.org.

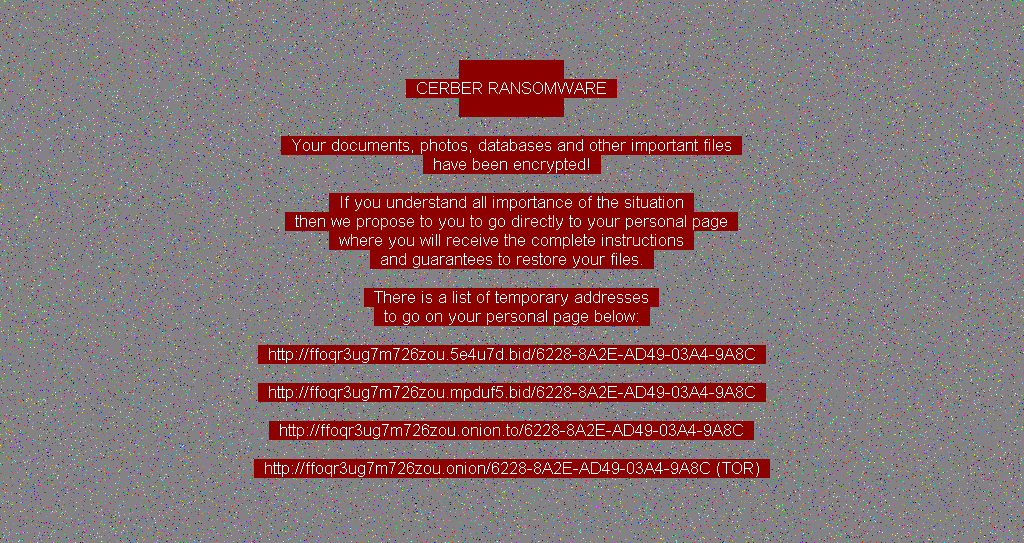

Cerber

Программа Cerber была зафиксирована в начале марта 2016 года. Она шифрует файлы жертвы, а затем с помощью речевого синтезатора требует выкуп. Вымогательская программа распространялась в виде услуги на российских подпольных форумах. Примечательно, что Cerber не инфицирует компьютеры пользователей из России и стран СНГ.

Перед шифрованием файлов Cerber принуждает жертву перезагружать компьютер путем отображения фальшивых сообщений об ошибке. Происходит принудительная загрузка в безопасном режиме, а затем в обычном. После этого начинает функционировать шифровальщик, работающий с 380 типами файлов.

В мае 2016 года была обнаружена новая версия Cerber, которая может принуждать зараженные устройства генерировать трафик для проведения DDoS-атак.

В августе 2016 года эксперты Check Point выпустили бесплатный инструмент для восстановления файлов, зашифрованных программой Cerber. Но вскоре разработчики Cerber внесли изменения в программу, что сделало утилиту от Check Point бесполезной. Киберпреступники добавили на веб-страницу для выплаты выкупа процедуру проверки авторизации с применением CAPTCHA.

В сентябре 2016 года эксперты Trend Micro обнаружили новую (третью) версию Cerber, содержавшую незначительные изменения и призванную сделать бесполезным дешифровщик от Check Point. В начале октября разработчики выпустили уже четвертую версию Cerber. Уже в этом году появились пятый и шестой варианты вымогательской программы.

К сожалению, в настоящее время злоумышленники победили ИБ-экспертов в «гонке вооружений» и на данный момент нет известного и доверенного инструмента для восстановления файлов, зашифрованных новейшими версиями. Для жертв самой первой разновидности Cerber есть возможность воспользоваться инструментом от Trend Micro.

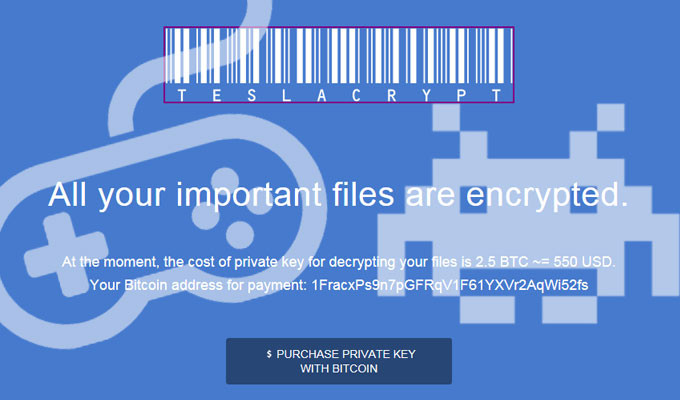

TeslaCrypt

Разработчики TeslaCrypt, в отличие от создателей Cerber, потерпели поражение в противостоянии с ИБ-экспертами и компаниями. Программа была зафиксирована в феврале 2015 года. Жертвами злоумышленников стали геймеры: вирус шифровал файлы 185 форматов, предназначенных для 40 игр. Новые разновидности программы уже распространялись на файлы, не связанные с играми, в том числе документы Word, PDF-файлы, JPEG-изображения.

Разработчики TeslaCrypt, в отличие от создателей Cerber, потерпели поражение в противостоянии с ИБ-экспертами и компаниями. Программа была зафиксирована в феврале 2015 года. Жертвами злоумышленников стали геймеры: вирус шифровал файлы 185 форматов, предназначенных для 40 игр. Новые разновидности программы уже распространялись на файлы, не связанные с играми, в том числе документы Word, PDF-файлы, JPEG-изображения.

Несмотря на появление второй версии в ноябре 2015 года и третьей версии в январе 2016 года, эксперты в сфере информационной безопасности находили уязвимости в каждой новой разновидности TeslaCrypt, что позволяло им создавать утилиты для восстановления зашифрованных файлов.

В мае 2016 года разработчики программы объявили о закрытии «своего проекта» и согласились опубликовать мастер-ключ для TeslaCrypt, что в свою очередь позволило экспертам ESET разработать универсальный дешифровщик. Он доступен на сайте компании.

WannaCry

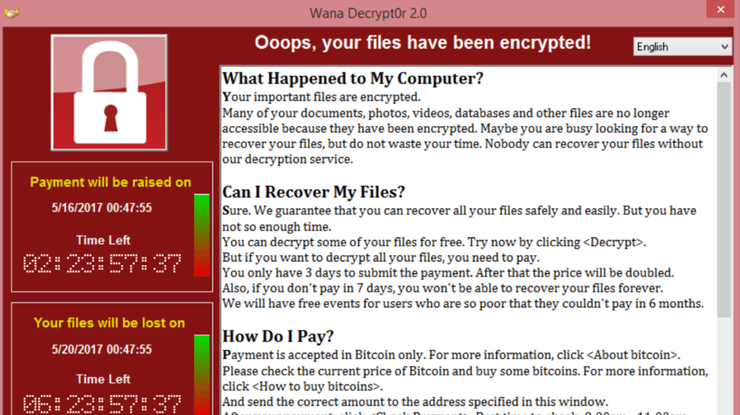

О WannaCry было немало сказано и написано за эти недели. Вероятно, это самая нашумевшая программа-вымогатель за всю историю: количество зараженных ею устройств исчисляется сотнями тысяч, а список организаций пострадавших от ее активности включает крупные корпорации, работающие в различных отраслях экономики, а также правительственные ведомства в ряде стран.

О WannaCry было немало сказано и написано за эти недели. Вероятно, это самая нашумевшая программа-вымогатель за всю историю: количество зараженных ею устройств исчисляется сотнями тысяч, а список организаций пострадавших от ее активности включает крупные корпорации, работающие в различных отраслях экономики, а также правительственные ведомства в ряде стран.

На данный момент были разработаны определенные способы борьбы с WannaCry.

Так, исследователь информационной безопасности из Франции Адриан Гине разработал утилиту WannaKey, позволяющую удалять WannaCry из системы без выплаты выкупа. Однако она работает лишь на Windows XP.

Инструмент функционирует лишь, если после заражения пользователь не перезагружал компьютер. Загрузить WannaKey можно с сайта GitHub.

Впрочем, идею Гине подхватили другие эксперты – Бенджамин Делпи и Матьё Сюиш – и на основе WannaKey разработали утилиту wanakiwi, работающую как с Windows XP, так и с Windows 7, 2003, Vista, Server 2008 и 2008 R2.

К сожалению, wanakiwi также работает лишь, если инфицированый компьютер не выключался и не перезагружался после заражения вымогательской программой WannaCry. Загрузить утилиту можно с сайта Github.